Höhere PC-Sicherheit am Arbeitsplatz und daheim mit dem Trusted-Platform-Module

Das neue Trusted-Platform-Module (TPM) der Infineon Technologies AG erfüllt die Spezifikation 1.2 der Trusted Computing Group (TCG) und verstärkt den Schutz der auf PC und im Netzwerk abgelegten Daten. Infineon ist derzeit der weltweit einzige Anbieter, der eine eigene vollständige Hardware- und Software-Lösung gemäß der TCG 1.2 Spezifikation anbietet. Seine TPM-Lösung besteht aus der Sicherheitscontroller-Hardware, einem vollständigen Paket an Embedded-Sicherheits-Software und TPM-Management-Dienstprogrammen sowie Anwendungssoftware. Mit der TPM-Lösung wird dem PC-Nutzer der Schutz seiner Daten auf dem Laufwerk oder im Netz einfach gemacht, da er sie bequem z. B. über Datei- und Ordnerverschlüsselung absichern kann. Sowohl die Schlüsselgenerierung als auch die sichere Schlüsselspeicherung erfolgt dabei hardware-basiert auf dem TPM. Mit Infineons TPM-Lösung erhält der PC-Hersteller alle Bestandteile eines vollständigen Sicherheits-Subsystems, das die Systemintegrität erhöht, den PC gegenüber Kommunikationspartnern authentisiert und vertrauliche persönliche Informationen wie Schlüssel und Passwörter in einem geschützten Speicherbereich ablegt. Infineon hat sein TPM V1.2 anlässlich der Messe Computex 2005 in Taipei erstmals vorgestellt.

Auf dem Motherboard eines Desktop-PCs oder Laptops verschärft das TPM den Schutz gegen nicht autorisierte Zugriffe auf gespeicherte Daten und erhöht die gesamte Systemintegrität. Damit wird die Sicherheit der in PC-Laufwerken und Computernetzwerken gespeicherten Daten erhöht. Online-Geschäftsvorgänge und Online-Handelstransaktionen, bei denen Vertraulichkeit gewährleistet sein muss, werden sicherer. Infineons TPM-Lösung ist im industrieweit kleinsten Gehäuse erhältlich und kann somit auch auf den Mainboards von mobilen Geräten wie Handheld-Computern und PDAs integriert werden.

„Auf der TPM1.2 Spezifikation lassen sich fundierte Sicherheitslösungen aufbauen, um den nicht autorisierten Zugriff auf Computer- und Netzwerkdaten zu erkennen und zu verhindern“, sagte Thomas Rosteck, Senior Director und Product Line Manager für Trusted Computing im Geschäftsgebiet Chipkarten- und Sicherheits-ICs von Infineon Technologies. „Reine Software-Lösungen bieten bei weitem nicht den Grad an Sicherheit von Hardware-Lösungen. Infineons TPM bietet hier mit seiner einfach anzuwendenden Management- und Applikations-Software eine sichere Komplettlösung für PC-Hersteller und -Nutzer. Infineon will auch weiterhin herausragende Sicherheits-Hardware liefern, die für PC-Hersteller und PC-Nutzer vertrauenswürdige Kommunikations-Plattformen ermöglicht.“

Komplettes Hardware- und Software-System für die Sicherheit von Computernetzwerken; technische Details zum TPM von Infineon (SLB 9635 TT 1.2)

Infineon bietet komplette TPM-Systeme mit sicherer Hardware und entsprechender System- sowie Applikationssoftware. Die TPM-Lösung von Infineon basiert auf den bewährten 16-bit-Sicherheitscontrollern, die für den Einsatz in hochsicheren Chipkarten-Anwendungen entwickelt wurden. Um Schlüssel und Passwörter sicher und zuverlässig zu speichern, enthält Infineons TPM-Chip modernste Sicherheitsfunktionen wie ein aktives Schutzschild, das einen kontinuierlichen Strom von Zufallsdaten über die Chipoberfläche sendet. Zusätzlich verfügt der Chip über einen hardware-basierten Zufallsgenerator, der echte Zufallszahlen liefert, hardwarebeschleunigte RSA-Verschlüsselungsalgorithmen (Rivest, Shamir, Adleman) mit Schlüssellängen von bis zu 2.048 bit sowie einen Hash-Algorithmus (hierbei wird einem Dokument, einer Datei oder einem Computer-Laufwerk eine spezielle, verschlüsselte Quersumme zugeordnet, mit der Manipulationen erkannt werden können) und entspricht damit voll der TCG-Spezifikation 1.2.

Der SLB 9635 TT 1.2 bietet 16 Kbyte nichtflüchtigen Speicher für Anwenderdaten. Außerdem verfügt er über 50 Prozent mehr internen Arbeitsspeicher für die Betriebssysteme der nächsten Generation wie Microsoft Longhorn.

Infineons TPM ist dafür ausgelegt, die strengsten Sicherheitsanforderungen für digitale Sicherheit gemäß international anerkannter Standards, den Common Criteria EAL 4+ (Evaluation Assurance Level four plus), zu erfüllen.

Neben der Controller-Hardware bietet Infineon Computerherstellern auch ein bereits bewährtes sicheres TPM-Betriebssystem und Embedded-Applikations-Software, um das Subsystem aufzusetzen. Dazu gehören ein Host-Software-API zur Integration des TPM in die PC-Software-Umgebung und eine TPM-Management-Applikation. Im Gegensatz zu reinen Software-Lösungen sind die in der TPM-Hardware abgelegten Schlüssel und Passwörter sehr viel sicherer, da das TPM nur von seinem Hauptanwender oder dem Systemadministrator gesteuert werden kann. Das TPM bietet geschützte Speicherbereiche für vertrauliche persönliche Daten wie Schlüssel und Passwörter, überprüft automatisch die Systemintegrität von kritischen Daten und erlaubt die Authentisierung des PCs gegenüber Kommunikationspartnern, wenn der Hauptanwender oder der Systemadministrator dies gestatten.

Viele führende Computerhersteller wie HP Compaq in seinen Business-Notebooks und -Desktops setzen bereits die TPM-Management-Software von Infineon ein, die auch integraler Bestandteil der TPM V1.2-Lösung ist. Sie erlaubt das einfache TPM-Management, bietet integrierte Sicherheitsapplikationen wie PSD (Personal Secure Drive)-Verschlüsselung und unterstützt sicheres Email, WLAN-Sicherheit, Virtual Private Networks (VPN) und weitere Sicherheitsfunktionen.

Verfügbarkeit und Gehäuse

Ab Juli 2005 sollen Infineons TPMs gemäß der TCG 1.2 Spezifikation in Musterstückzahlen für die Integration in Desktop-PCs und Notebooks verfügbar sein. Das TPM ist im bleifreien schmalen Low-Profile-TSSOP-28-Gehäuse erhältlich.

Infineon präsentiert seine TPM- Lösung V 1.2 auf der Messe Computex 2005 (31. Mai bis 4. Juni 2005, Taipei World Trade Center, Taipei, Taiwan) auf Stand 722 in Halle1.

Media Contact

Weitere Informationen:

http://www.infineon.comAlle Nachrichten aus der Kategorie: Informationstechnologie

Neuerungen und Entwicklungen auf den Gebieten der Informations- und Datenverarbeitung sowie der dafür benötigten Hardware finden Sie hier zusammengefasst.

Unter anderem erhalten Sie Informationen aus den Teilbereichen: IT-Dienstleistungen, IT-Architektur, IT-Management und Telekommunikation.

Neueste Beiträge

Merkmale des Untergrunds unter dem Thwaites-Gletscher enthüllt

Ein Forschungsteam hat felsige Berge und glattes Terrain unter dem Thwaites-Gletscher in der Westantarktis entdeckt – dem breiteste Gletscher der Erde, der halb so groß wie Deutschland und über 1000…

Wasserabweisende Fasern ohne PFAS

Endlich umweltfreundlich… Regenjacken, Badehosen oder Polsterstoffe: Textilien mit wasserabweisenden Eigenschaften benötigen eine chemische Imprägnierung. Fluor-haltige PFAS-Chemikalien sind zwar wirkungsvoll, schaden aber der Gesundheit und reichern sich in der Umwelt an….

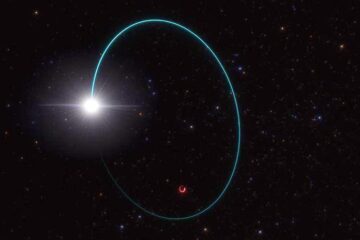

Das massereichste stellare schwarze Loch unserer Galaxie entdeckt

Astronominnen und Astronomen haben das massereichste stellare schwarze Loch identifiziert, das bisher in der Milchstraßengalaxie entdeckt wurde. Entdeckt wurde das schwarze Loch in den Daten der Gaia-Mission der Europäischen Weltraumorganisation,…