GhostTouch: Kontaktlos das Handy kapern

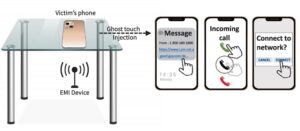

GhostTouch-Angriffsszenario im Labor: Der Angreifer verwendet ein EMI-Gerät unter einem Tisch, um den Touchscreen eines Smartphones anzugreifen, das mit dem Display nach unten auf dem Tisch liegt.

Bild: Richard Mitev

Internationales Forschungprojekt bestätigt Angreifbarkeit von Touchscreens.

Um eine Schadsoftware auf einem Smartphone zu installieren ist normalerweise eine Aktion des Benutzers oder der Benutzerin, wie z.B. das versehentliche Klicken auf einen Link, notwendig. Forschenden der TU Darmstadt und der Zhejiang-Universität ist es nun jedoch gelungen, Smartphones durch imitierte Berührungen auf dem Touchscreen fernzusteuern.

In einem internationalen Forschungsprojekt ist es Wissenschaftlerinnen und Wissenschaftlern am System Security Lab der TU Darmstadt und der Zhejiang-Universität in Hangzhou zum ersten Mal gelungen, gezielte Angriffe auf kapazitative Touchscreens durchzuführen. Mit dem sogenannten „GhostTouch“ konnten die Forschenden durch elektromagnetische Interferenzen (EMI) Berührungen auf dem Display imitieren und so das Smartphone fernsteuern. In drei verschiedenen Angriffsszenarien ließen sich neun von zwölf getesteten Smartphone-Modellen manipulieren.

Um den Angriff zu realisieren, musste das Forschungsteam zwei wesentliche technische Herausforderungen überwinden: Erstens die Schwierigkeit, den Touchscreen überhaupt durch elektromagnetische Interferenzen zu beeinflussen und zweitens vorhersagbare und kontrollierbare Berührungen zu erzeugen. „Bei unseren Angriffen haben wir die Leistung der EMI-Sendeantenne, die Signalfrequenz und die Distanz zum Handydisplay variiert, um mit der passenden Signalstärke Berührungen wie Tippen oder Wischen auszulösen“, erklärt Richard Mitev, Doktorand am System Security Lab.

Ausgeführte Angriffe auf Touchscreens

Durch gefälschte Berührungen kann der Angreifer das Smartphone dazu bringen, (1) auf einen Link zu klicken, der Malware enthält, (2) eine Verbindung zu einem bösartigen Netzwerk zu verbinden und (3) einen Lauschangriff auf ein Telefonat zu starten.

Bild: Richard Mitev

Um gleichzeitig steuerbare Berührungen zu erzielen, haben die Forschenden im Vorfeld die Bildschirme der getesteten Smartphone-Modelle gründlich untersucht. Jedem Gerätemodell liegen bestimmte Bewegungsmuster für Aktionen wie Entsperren, Auswählen oder Scrollen zugrunde. Durch die exakte Abstimmung der Parameter des elektromagnetischen Signals konnten diese Bewegungsmuster mit gezielt positionierten Berührungen nachgeahmt werden.

Mit Hilfe des „GhostTouchs“ und den damit gefälschten Berührungen konnten verschiedene Angriffsszenarien realisiert werden. Dazu zählt das Einschleusen von Malware. Kennt der Angreifer die Telefonnummer seines Opfers, kann er z.B. eine Nachricht, die einen bösartigen Link enthält schicken. Zeigt das Telefon eine Benachrichtigung für die eingegangene Nachricht an, kann der Angreifer mit dem „GhostTouch“ die Benachrichtigung öffnen und den Link anklicken, um etwa die im Link enthaltene Malware runterzuladen.

Darüber hinaus kann der Angreifende über WiFi oder Bluetooth eine heimtückische Verbindung herstellen. So kann er das Handy etwa mit einer Bluetooth-Maus steuern oder einen Man-in-the-Middle-Angriff durchführen, mit dem z.B. die Kommunikation abgefangen werden kann. Im dritten Szenario nimmt der Angreifer über „GhostTouch“ einen Anruf entgegen, so dass damit ein Lauschangriff gestartet und das Opfer abgehört werden kann.

Aufpassen, moderne Touchscreens sind angreifbar

Obwohl die modernen Bildschirme gründlichen elektromagnetischen Tests unterzogen werden und über ein abschirmendes Anti-Interferenz-Design verfügen, konnten auf neun der zwölf getesteten Smartphone-Modelle gezielte, kontaktlose Berührungen erzeugt und somit Angriffe realisiert werden. Dies zeigt, dass die Funktionalität selbst modernster Touchscreens unter bestimmten Voraussetzungen und mit der richtigen Ausrüstung manipuliert werden kann und man ihnen nicht blind vertrauen darf.

Vorgestellt werden die Forschungsergebnisse auf der diesjährigen USENIX Security Konferenz zwischen dem 10. und 12. August in Boston, USA.

Über die TU Darmstadt

Die TU Darmstadt zählt zu den führenden Technischen Universitäten in Deutschland und steht für exzellente und relevante Wissenschaft. Globale Transformationen – von der Energiewende über Industrie 4.0 bis zur Künstlichen Intelligenz – gestaltet die TU Darmstadt durch herausragende Erkenntnisse und zukunftsweisende Studienangebote entscheidend mit.

Ihre Spitzenforschung bündelt die TU Darmstadt in drei Feldern: Energy and Environment, Information and Intelligence, Matter and Materials. Ihre problemzentrierte Interdisziplinarität und der produktive Austausch mit Gesellschaft, Wirtschaft und Politik erzeugen Fortschritte für eine weltweit nachhaltige Entwicklung.

Seit ihrer Gründung 1877 zählt die TU Darmstadt zu den am stärksten international geprägten Universitäten in Deutschland; als Europäische Technische Universität baut sie in der Allianz Unite! einen transeuropäischen Campus auf. Mit ihren Partnern der Rhein-Main-Universitäten – der Goethe-Universität Frankfurt und der Johannes Gutenberg-Universität Mainz – entwickelt sie die Metropolregion Frankfurt-Rhein-Main als global attraktiven Wissenschaftsraum weiter. www.tu-darmstadt.de

MI-Nr. 08/2022, Fröhlich/sip

Wissenschaftliche Ansprechpartner:

Prof. Ahmad-Reza Sadeghi,

Leiter des System Security Lab, TU Darmstadt

E-Mail: ahmad.sadeghi@trust.tu-darmstadt.de

Originalpublikation:

https://www.usenix.org/system/files/sec22summer_wang-kai.pdf

https://www.tu-darmstadt.de/universitaet/aktuelles_meldungen/einzelansicht_352192.de.jsp

Media Contact

Alle Nachrichten aus der Kategorie: Informationstechnologie

Neuerungen und Entwicklungen auf den Gebieten der Informations- und Datenverarbeitung sowie der dafür benötigten Hardware finden Sie hier zusammengefasst.

Unter anderem erhalten Sie Informationen aus den Teilbereichen: IT-Dienstleistungen, IT-Architektur, IT-Management und Telekommunikation.

Neueste Beiträge

Stofftrennung trifft auf Energiewende

Trennkolonnen dienen der Separation von unterschiedlichsten Stoffgemischen in der chemischen Industrie. Die steigende Nutzung erneuerbarer Energiequellen bringt nun jedoch neue Anforderungen für einen flexibleren Betrieb mit sich. Im Projekt ColTray…

Funktionalisiertes Chitosan als biobasiertes Flockungsmittel

… für die Aufbereitung komplexer Abwässer. Forschende am Fraunhofer-Institut für Grenzflächen- und Bioverfahrenstechnik IGB haben ein biobasiertes und funktionalisiertes Flockungsmittel entwickelt, mit dem sich Abwässer mit komplexen Inhaltsstoffen effizient aufreinigen…

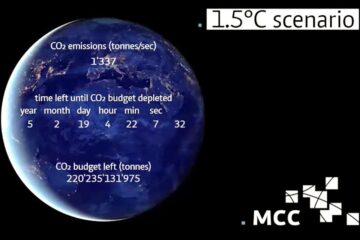

„Lücke“ bei CO2-Entnahmen

MCC-geführtes Forschungsteam beziffert erstmals die „Lücke“ bei CO2-Entnahmen. In Anlehnung an den Emissions Gap Report der Uno. Pläne der Staaten zum Zurückholen aus der Atmosphäre sind nicht auf dem Pfad…