Die Internetwelt des Vertrauens

Es ist schon dunkel in der Stadt. In den Vorlesungsräumen der Hochschule Esslingen ist an diesem Abend nicht mehr viel los. In einem Hörsaal brennt noch Licht: Gut zwei Duzend Computerfreaks sitzen hier. Einige lesen ein Buch, ein paar blättern in einer Zeitschrift. Andere vergleichen die langen Zahlen an der Tafel mit denen, die auf ihrem Blatt vor sich stehen.

Die Teilnehmer des Keysigning-Events an der Hochschule Esslingen warten geduldig auf den Startschuss. „Nur noch ein paar Minuten“, sagt Fabian Fingerle in die Runde – es fehlen noch einige Teilnehmer, die einen etwas weiteren Weg über die Autobahn nach Esslingen haben. Der Informationstechnik-Student hat diese „Party“ organisiert, die eigentlich keine ist. Denn im Raum haben alle etwas gemeinsam: Sie wollen das „Web of Trust“, das Internet des Vertrauens mitgestalten. Dazu haben sie sich und ihre E-Mail-Adressen auf einem öffentlichen Server registriert und einen persönlichen Schlüssel erhalten – und genau diesen, vereinfacht erklärt, wollen sie nun an diesem Abend bestätigen.

Man mag es kaum glauben, aber es ist nicht der anschließende Fachvortrag, auch nicht unbedingt die Party in der Studentenkneipe danach, warum die Teilnehmer nach Esslingen an die Hochschule gekommen sind. Sie wollen sich kennen lernen – obwohl das eigentlich schon zu viel ist. Vielleicht holt man sich den einen oder anderen Tipp für die Computerwelt bei den Gleichgesinnten. Aber das wichtigste ist: Den „Key“, den Schlüssel des anderen, zu verifizieren. Nach einer Weile geht es los. „Wir haben den Beginn des Events in den Abend verschoben“, sagt Prof. Reinhard Schmid, Prodekan der Fakultät Informationstechnik. Denn viele haben ja einen weiten Weg, wir erinnern uns.

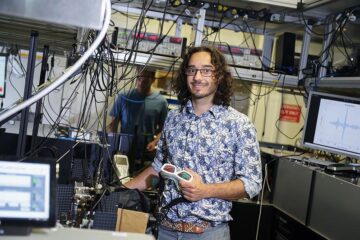

Das, für das sie auch mehr als eine Stunde unterwegs waren dauert dann nur einige Minuten. Die Teilnehmer zeigen sich gegenseitig den Schlüssel ihrer E-Mail-Signatur und den Personalausweis oder Reisepass. Die Dokumente werden genau angeschaut. Ist er noch gültig? Ist es der junge Mann mit den langen Haaren, der auf dem Bild noch eine Brille trägt? Er ist es. Es gibt ihn wirklich, den Mann, den wir bislang nur per E-Mail-Adresse kannten. Später, zu Hause, wird dann der Schlüssel wieder online bestätigt. Dem Mann mit den langen Haaren können wir vertrauen. Dann ist der offizielle Teil des „Keysigning“-Events vorbei. Die Teilnehmer gehen auseinander. Das war's, die Schlüssel sind verifiziert. Das Internet ein Stück gerechter geworden. Denn auch wenn die meisten Teilnehmer sicher nicht so streng vertrauliche Daten über das Internet per E-Mail verschicken: Es geht ums Prinzip.

„Es ist leider immer noch zu wenig bekannt, wie unsicher die Daten übertragen werden“, berichtet Prof. Reinhard Schmidt. Wären alle Nachrichten in dieser Form verschlüsselt, sagt der Kryptologie-Experte, dann hätten die Geheimdienste in der Welt schlechte Karten. Denn sonst müssten die Agenten bei jeder Keysigning-Party in der Welt Schlüssel sammeln – und das bedeutet ganz schönen Aufwand. Student Fabian Fingerle indes reist bereits seit einigen Jahren umher und besucht Keysigning-Partys. Diese finden oft an Hochschulen oder am Rande von Computer-Messen statt. Dort wo die Gleichgesinnten eben sind: Im Kampf für eine Internetwelt des Vertrauens.

Media Contact

Weitere Informationen:

http://www.hs-esslingen.deAlle Nachrichten aus der Kategorie: Informationstechnologie

Neuerungen und Entwicklungen auf den Gebieten der Informations- und Datenverarbeitung sowie der dafür benötigten Hardware finden Sie hier zusammengefasst.

Unter anderem erhalten Sie Informationen aus den Teilbereichen: IT-Dienstleistungen, IT-Architektur, IT-Management und Telekommunikation.

Neueste Beiträge

Neue universelle lichtbasierte Technik zur Kontrolle der Talpolarisation

Ein internationales Forscherteam berichtet in Nature über eine neue Methode, mit der zum ersten Mal die Talpolarisation in zentrosymmetrischen Bulk-Materialien auf eine nicht materialspezifische Weise erreicht wird. Diese „universelle Technik“…

Tumorzellen hebeln das Immunsystem früh aus

Neu entdeckter Mechanismus könnte Krebs-Immuntherapien deutlich verbessern. Tumore verhindern aktiv, dass sich Immunantworten durch sogenannte zytotoxische T-Zellen bilden, die den Krebs bekämpfen könnten. Wie das genau geschieht, beschreiben jetzt erstmals…

Immunzellen in den Startlöchern: „Allzeit bereit“ ist harte Arbeit

Wenn Krankheitserreger in den Körper eindringen, muss das Immunsystem sofort reagieren und eine Infektion verhindern oder eindämmen. Doch wie halten sich unsere Abwehrzellen bereit, wenn kein Angreifer in Sicht ist?…