Sicherheit in Datennetzen

Jeder Ausbau der Datennetze eröffnet neue Angriffsmöglichkeiten für Hacker, Spione und Saboteure. Doch ohne sicheren Datenaustausch kommt das E-Business nicht in Schwung. Das Fraunhofer-Institut für Graphische Datenverarbeitung IGD hat gemeinsam mit der Mitsubishi Corporation eine umfassende Sicherheitssoftware für verteilte Systeme entwickelt.

In den weltumspannenden Datennetzen lauern Wegelagerer und Piraten, jeder Zugang wird zum Einfallstor für Hacker und Spione. Die Mobilkommunikation eröffnet zudem völlig neue Gefahrenpotenziale, um über Mobiltelefone oder Palmtops in bisher sichere Firmennetze einzudringen. Viren, Würmer oder Trojanische Pferde können innerhalb von Stunden Millionen von Rechnern lahm legen. Im letzten Jahr richtete allein der »I love you«-Virus innerhalb weniger Stunden einen Schaden von etwa 20 Milliarden Mark an. Auch große Organisationen mit ausreichenden Ressourcen wie das US-Verteidigungsministerium oder die Microsoft Corporation fielen wiederholt Angriffen zum Opfer.

Die Kontrolle und der Schutz sensibler und urheberrechtlich geschützter Daten wird immer wichtiger, aber auch immer schwieriger. Doch die Gefahren drohen oft von innen noch mehr als von außen. Eine umfassende Datensicherheit verspricht das vom Fraunhofer-Institut für Graphische Datenverarbeitung IGD im Auftrag der Mitsubishi Corporation entwickelte »ReEncryptionTM-System«, das unter dem Projekt-Codenamen »CIPRESS« entwickelt wurde.

Es besteht aus dem von Mitsubishi patentierten ReEncryption-Verfahren und dem vom IGD patentierten digitalen Wasserzeichen. Die Technik wurde in Pilotprojekten sorgfältig getestet und wird nun kommerziell verfügbar sein. Einer der ersten großen Anwender in Deutschland ist die TKIS Document Services, ein Unternehmen der ThyssenKrupp Information Services Gruppe, die aus Sicherheitsgründen und vor allem zur lückenlosen Dokumentenverfolgung »ReEncryption« in ihre Systeme der Dokumentenerstellung (Redaktionssystem), der Dokumentenverwaltung (DMS) und der Archivierung (AMS) integriert.

»Ziel unserer Forschungsarbeiten war ein umfassendes Sicherheitskonzept, das den Missbrauch sensibler Informationen und deren nicht legitimierte Verbreitung verhindert«, umreißt Christoph Busch vom IGD die Vorgaben des Projektes. Jedes Dokument wird bei jeder Bearbeitung und bei jedem Datentransfer automatisch verschlüsselt, ohne dass der Benutzer dies bemerkt oder verhindern kann. So lässt sich genau überwachen, wer wann welche Arbeiten an einem Dokument durchgeführt hat. Zu den verschlüsselten Dokumenten haben nur berechtigte Personen Zugriff. Selbst die ausgedruckten Dokumente sind mit einem digitalen, für den Betrachter nicht wahrnehmbaren Wasserzeichen versehen.

So gibt auch jeder Ausdruck Auskunft über den letzten Nutzer und den rechtmäßigen Besitzer des Dokuments. Das System schützt somit vor Industriespionage. Ein Key Center als zentrale Komponente erzeugt und speichert kryptographische Schlüssel, verfolgt und kontrolliert die Verwendung von Daten und Dokumenten. So wird die manuelle Dokumentenverfolgung überflüssig, ein weiterer Vorteil, der bürokratischen Aufwand und Kosten reduziert. ReEncryptionTM / CIPRESS ist für alle Unternehmen und Organisationen interessant, die hohe Anforderungen an Datensicherheit stellen und eine lückenlose Dokumentenverfolgung benötigen. Es läßt sich einfach in das Betriebssystem von Standard-PCs implementieren und arbeitet dort ähnlich wie ein Viren-Scanner still im Hintergrund. Die aktuelle Version des Systems unterstützt Microsoft® Windows® NT 4.0. Weitere Versionen für Windows 2000 sowie für führende Unix Varianten und Sun Solaris sind derzeit in der Entwicklung.

Die ungelösten Sicherheitsprobleme sind die größten Hemmnisse für die Entfaltung von E-Business und E-Commerce. Fraunhofer- und GMD-Institute bündeln ihr Know-how, um durch grundlegende Forschungs- und Entwicklungsarbeiten den wachsenden Anforderungen an IT-Sicherheit begegnen zu können. Im Mittelpunkt stehen dabei: Neue biometrische Methoden der Zugangskontrolle, Schutzmechanismen vor Wirtschaftsspionage, komplexe elektronische Geschäftsprozesse, wachsender Handel auf Basis mobiler Endgeräte und der Schutz von Eigentums- und Verwertungsrechten bei Ton, Bild und Video.

Weitere Informationen finden Sie im WWW:

Media Contact

Alle Nachrichten aus der Kategorie: Informationstechnologie

Neuerungen und Entwicklungen auf den Gebieten der Informations- und Datenverarbeitung sowie der dafür benötigten Hardware finden Sie hier zusammengefasst.

Unter anderem erhalten Sie Informationen aus den Teilbereichen: IT-Dienstleistungen, IT-Architektur, IT-Management und Telekommunikation.

Neueste Beiträge

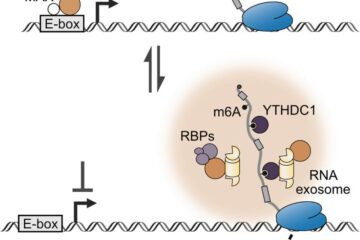

Forschende enthüllen neue Funktion von Onkoproteinen

Forschende der Uni Würzburg haben herausgefunden: Das Onkoprotein MYCN lässt Krebszellen nicht nur stärker wachsen, sondern macht sie auch resistenter gegen Medikamente. Für die Entwicklung neuer Therapien ist das ein…

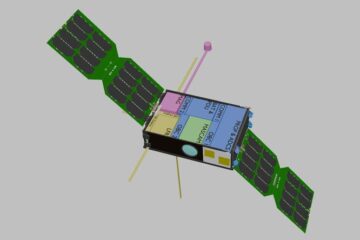

Mit Kleinsatelliten den Asteroiden Apophis erforschen

In fünf Jahren fliegt ein größerer Asteroid sehr nah an der Erde vorbei – eine einmalige Chance, ihn zu erforschen. An der Uni Würzburg werden Konzepte für eine nationale Kleinsatellitenmission…

Zellskelett-Gene regulieren Vernetzung im Säugerhirn

Marburger Forschungsteam beleuchtet, wie Nervenzellen Netzwerke bilden. Ein Molekülpaar zu trennen, hat Auswirkungen auf das Networking im Hirn: So lässt sich zusammenfassen, was eine Marburger Forschungsgruppe jetzt über die Vernetzung…