Sicherheitswerkzeuge für die Industrie 4.0

Um Anwendungen der Industrie 4.0 – wie die Visual-Computing-Lösungen des Fraunhofer IGD – zu schützen, entwickelt das Fraunhofer SIT Sicherheitslösungen zum Schutz von Menschen und Maschinen.« © Fraunhofer IGD

Die Fräse bohrt sich mit metallischem Surren in das Werkstück. Noch einige letzte Bohrungen, und die Nockenwelle ist fertig. Die computergesteuerte Maschine hat ganze Arbeit geleistet – dank der digitalen Fabrikationsdaten, die zuvor auf den eingebetteten Rechner aufgespielt wurden. Alles läuft reibungslos, nur – die Informationen sind geklaut.

Fabrikationsdaten bestimmen den Fertigungsprozess eines Produkts und sind heute genauso wertvoll wie die Konstruktionspläne. Sie enthalten unverwechselbare Informationen über das Produkt und dessen Fertigung. Wer sie besitzt, benötigt lediglich die richtige Maschine und fertig ist das Plagiat oder die Fälschung. Während Konstruktionsdaten heute meist gut vor fremdem Zugriff geschützt sind, liegen Fabrikationsdaten oft ungesichert direkt auf den computergestützten Maschinen. Ein infizierter Rechner im Netzwerk oder ein USB-Stick reichen für den Datenklau aus. Oder der Hacker greift direkt das IT-Netzwerk an – zum Beispiel über ungesicherte Netzwerkkomponenten wie Router oder Schaltungen.

Fabrikationsdaten beim Entstehen verschlüsseln

Forscher des Fraunhofer-Instituts für Sichere Informationstechnologie SIT in Darmstadt zeigen vom 10. bis 14. März 2014 auf der CeBIT (Halle 9, Stand E40) wie diese Sicherheitslücken geschlossen werden können. Sie stellen beispielsweise eine Software vor, die Fabrikationsdaten bereits dann verschlüsselt, wenn sie entstehen. Integriert in Computer und Maschine stellt sie sicher, dass beide über einen geschützten Transportkanal miteinander kommunizieren und nur lizensierte Aktionen ausgeführt werden. »Bisher existiert aus unserer Kenntnis kein vergleichbarer Schutz für Fabrikationsdaten, die direkt auf den Werkzeugmaschinen liegen«, sagt Thomas Dexheimer vom Security Testlab des SIT. Das digitale Rechtemanagement (DRM) regelt alle wichtigen Parameter des Auftrags, wie zum Beispiel Verwendungszweck oder Menge. Markenhersteller können so gewährleisten, dass auch externe Produzenten nur exakt die Menge produzieren, die sie zuvor vorgegeben hatten – und keine zusätzlichen Plagiate.

Dr. Carsten Rudolph, Kollege von Thomas Dexheimer, kümmert sich am SIT um sichere Netzwerke. Er zeigt auf der CeBIT sein Trusted-Core-Network. »Hacker können auch über ungesicherte Netzwerkkomponenten auf sensible Produktionsdaten zugreifen. Diese sind selbst kleine Rechner und lassen sich einfach manipulieren«, so der Ab-teilungsleiter »Trust and Compliance« am SIT. Um das zu verhindern, hat er eine Technologie aus dem Dornröschenschlaf geweckt, die weitestgehend ungenutzt in unseren PCs schlummert: das Trusted Platform Module. Dabei handelt es sich um einen kleinen Computerchip, der Daten ver- und entschlüsseln sowie digital unterschreiben kann. Eingebaut in eine Netzwerkkomponente zeigt er an, welche Software auf dieser läuft und gibt ihr eine unverwechselbare Identität. »Sobald sich die Software bei einer Komponente ändert, registriert das die benachbarte und informiert den Administrator. Hackerangriffe können so schnell und einfach aufgespürt werden«, sagt Rudolph.

»Beide Sicherheitstechnologien sind wichtige Bausteine für das angestrebte Industrie 4.0-Szenario«, so Dexheimer. Der Begriff »Industrie 4.0« steht für die vierte industrielle Revolution. Nach Wasser- und Dampfkraft, elektrischer Energie sowie Elektronik und Informationstechnologie sollen nun cyber-physische Systeme und das Internet der Dinge in die Fabrikhallen einziehen. Cyber-physische Systeme sind in Maschinen eingebettete IT-Systeme, die über drahtgebundene beziehungsweise -lose Netze miteinander kommunizieren. »Diese Revolution kann nur funktionieren, wenn das geistige Eigentum ausreichend geschützt wird. Eine große Herausforderung, denn die Angriffsflächen der Produktions-IT werden durch die zunehmende Digitalisierung und Vernetzung weiter zunehmen«, so Dexheimer.

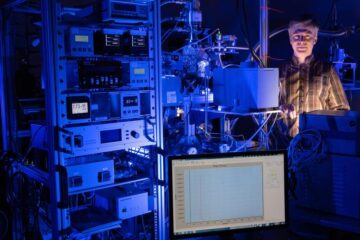

Auf der CeBIT stellen die beiden Forscher mit einem CAD-Rechner und einem 3D-Drucker eine computergestützte Werkzeugmaschine nach. Die Sicherheitssoftware des SIT ist auf dem Computer und dem Drucker installiert. Auf dem Rechner werden die Daten verschlüsselt und vom Drucker wieder entschlüsselt. Dieser prüft auch die li-

zensierten Rechte des Druckauftrags. Damit die Daten auch im Netzwerk sicher sind, haben die Wissenschaftler ein Trusted Platform Module in mehrere Router eingebaut und zeigen das als Demo. »Der Angreifer kann diese dort nicht hacken, weil er erst gar nicht an den eingebauten Schlüssel herankommt«, erklärt Rudolph.

Media Contact

Weitere Informationen:

http://www.fraunhofer.de/de/presse/presseinformationen/2014/Maerz/sicherheitswerkzeuge.htmlAlle Nachrichten aus der Kategorie: CeBIT 2014

Neueste Beiträge

Ideen für die Zukunft

TU Berlin präsentiert sich vom 22. bis 26. April 2024 mit neun Projekten auf der Hannover Messe 2024. Die HANNOVER MESSE gilt als die Weltleitmesse der Industrie. Ihr diesjähriger Schwerpunkt…

Peptide auf interstellarem Eis

Dass einfache Peptide auf kosmischen Staubkörnern entstehen können, wurde vom Forschungsteam um Dr. Serge Krasnokutski vom Astrophysikalischen Labor des Max-Planck-Instituts für Astronomie an der Universität Jena bereits gezeigt. Bisher ging…

Wasserstoff-Produktion in der heimischen Garage

Forschungsteam der Frankfurt UAS entwickelt Prototyp für Privathaushalte: Förderzusage vom Land Hessen für 2. Projektphase. Wasserstoff als Energieträger der Zukunft ist nicht frei verfügbar, sondern muss aufwendig hergestellt werden. Das…